أنواع الهجمات الإلكترونية والحماية منها

مع تقدم التكنولوجيا وأصبح العالم أكثر ترابطًا، زاد عدد الهجمات الإلكترونية وشدتها بشكل كبير، يمكن أن تتخذ الهجمات الإلكترونية أشكالًا عديدة، ويمكن أن تستهدف الأفراد والشركات والحكومات والمنظمات الأخرى.

في هذا المقال، سوف نستكشف الأنواع المختلفة للغارات الإلكترونية ونناقش طرق الحماية منها.

هجمات البرمجيات الخبيثة

تتضمن إعتداءات البرامج الضارة برامج ضارة مصممة للتسلل إلى جهاز كمبيوتر أو شبكة دون علم المستخدم أو موافقته، يمكن أن يتخذ هذا النوع من الهجوم عدة أشكال، بما في ذلك الفيروسات وأحصنة طروادة وبرامج الفدية، يمكن إدخال البرامج الضارة إلى النظام من خلال مرفقات البريد الإلكتروني أو التنزيلات أو مواقع الويب المصابة.

– الحماية: أفضل طريقة للحماية من غارات البرامج الضارة هي أن يكون لديك برنامج مكافحة فيروسات موثوق به مثبت على جهاز الكمبيوتر أو الشبكة، يقوم برنامج مكافحة الفيروسات بفحص الملفات بحثًا عن أي تعليمات برمجية ضارة

ومنعها من إصابة نظامك، يجب تجنب تنزيل الملفات أو النقر فوق الروابط من مصادر غير معروفة.

هجمات التصيد

تم تصميم هجمات التصيد الاحتيالي لخداع المستخدمين للتخلي عن معلومات حساسة مثل كلمات المرور أو أرقام بطاقات الائتمان أو أرقام الضمان الاجتماعي، غالبًا ما تتخذ هذه الإعتداءات شكل رسائل بريد إلكتروني أو مواقع ويب احتيالية تحاكي المواقع أو المنظمات الشرعية.

– الحماية: للحماية من هجمات التصيد الاحتيالي، يجب عليك دائمًا التحقق من صحة البريد الإلكتروني أو موقع الويب قبل تقديم أي معلومات حساسة، ابحث عن علامات موقع ويب شرعي، مثل رمز القفل في شريط URL أو شهادة SSL صالحة، يجب أيضًا أن تكون حذرًا من رسائل البريد الإلكتروني أو الرسائل التي تطلب معلومات شخصية أو بيانات اعتماد تسجيل الدخول.

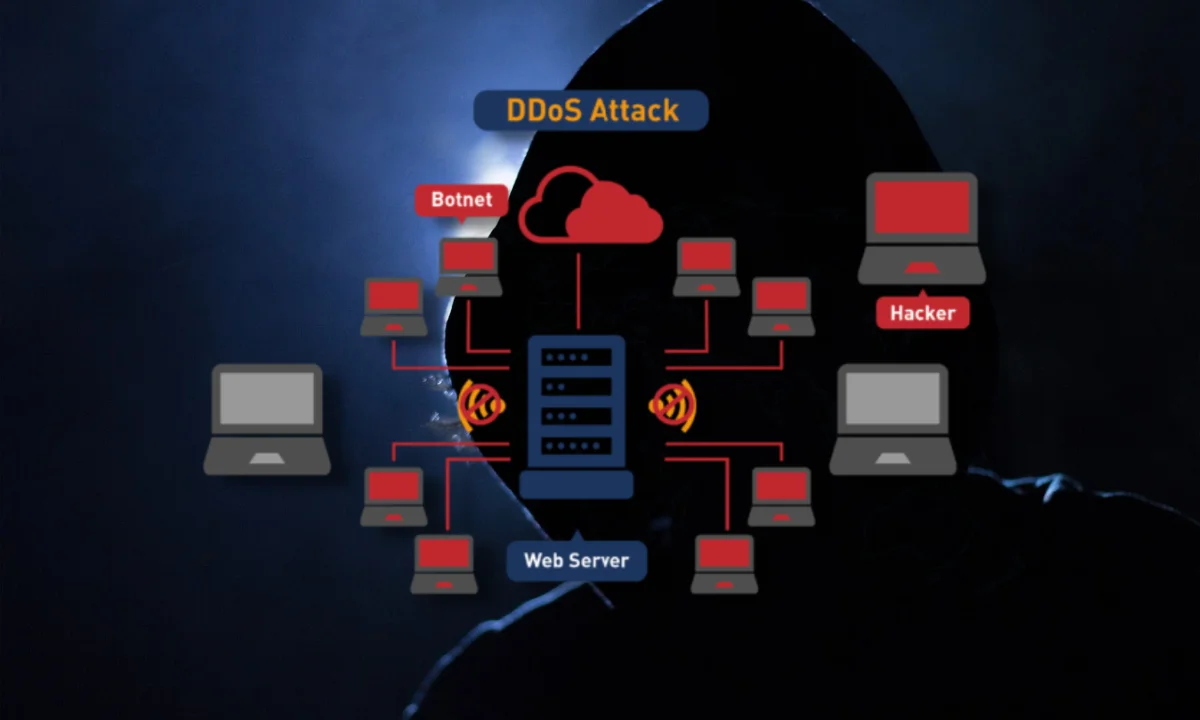

هجمات رفض الخدمة (DoS)

تم تصميم هجمات DoS لإغراق الخادم أو الشبكة بحركة المرور، مما يجعل من المستحيل على المستخدمين الشرعيين الوصول إلى النظام، يمكن إطلاق هذه الهجمات من جهاز كمبيوتر واحد أو تنسيقها عبر شبكة من أجهزة الكمبيوتر.

– الحماية: للحماية من هجمات DoS، يجب على المؤسسات الاستثمار في بنية تحتية قوية للشبكة يمكنها التعامل مع كميات كبيرة من حركة المرور، يمكن أن تساعد جدران الحماية والتدابير الأمنية الأخرى في التعرف على حركة المرور الضارة وحظرها.

هجمات الرجل في الوسط (MitM)

تتضمن غارات MitM اعتراض الاتصال بين طرفين، غالبًا بهدف سرقة معلومات حساسة مثل بيانات اعتماد تسجيل الدخول أو المعلومات المالية، يمكن إطلاق هذه الهجمات من خلال شبكات Wi-Fi العامة غير الآمنة أو أجهزة التوجيه المخترقة.

– الحماية: للحماية من غارات MitM، يجب على المستخدمين تجنب استخدام شبكات Wi-Fi العامة عند الوصول إلى

المعلومات الحساسة، يجب على المؤسسات الاستثمار في بروتوكولات الاتصال الآمن مثل HTTPS لتشفير البيانات أثناء النقل.

هجمات حقن SQL

تم تصميم هجمات حقن SQL لاستغلال الثغرات الأمنية في تطبيقات الويب التي تستخدم قواعد بيانات SQL. يمكن أن تسمح هذه الإعتداءات للمهاجمين بالوصول غير المصرح به إلى المعلومات الحساسة أو حتى السيطرة على الخادم.

– الحماية: للحماية من إعتداءات حقن SQL، يجب على المؤسسات التأكد من تكوين تطبيقات الويب بشكل صحيح وتحديثها،

يمكن أن يساعد التحقق من صحة الإدخال والتعقيم في منع تنفيذ استعلامات SQL الضارة.

في الختام، تشكل الإعتداءات الإلكترونية تهديدًا حقيقيًا وهامًا في عالم اليوم الرقمي، يجب على المنظمات والأفراد اتخاذ خطوات لحماية أنفسهم من هذه الهجمات، بما في ذلك الاستثمار في بنية تحتية قوية للشبكة، واستخدام بروتوكولات الاتصال الآمنة، والبقاء متيقظين ضد محاولات التصيد الاحتيالي وأساليب الهندسة الاجتماعية الأخرى، من خلال اتباع نهج استباقي للأمن السيبراني، يمكننا المساعدة في ضمان سلامة وأمن أنظمتنا وبياناتنا الرقمية.