فيروس الباب الخلفي وطرق الحماية من هجماته

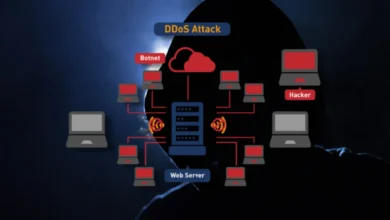

يعد فيروس الباب الخلفي، المعروف أيضًا باسم حصان طروادة، نوعًا من البرامج الضارة التي تسمح للمهاجمين بالوصول غير المصرح به إلى جهاز كمبيوتر أو شبكة دون أن يتم اكتشافه، يمكن أن يسبب ضررًا كبيرًا للبنية التحتية للمؤسسة، مما يؤدي إلى فقدان البيانات والخسارة المالية والإضرار بالسمعة.

في هذه المقالة، سنناقش طرق الحماية من هجمات الفيروسات المستتر.

ما هو فيروس مستتر؟

يعد فيروس الباب الخلفي نوعًا من البرامج الضارة المصممة لإنشاء ثغرة أمنية في نظام الكمبيوتر، مما يسمح للمهاجمين بالوصول غير المصرح به، يشير اسم “الباب الخلفي” إلى المدخل السري الذي يستخدمه المهاجم للوصول إلى النظام دون أن يتم اكتشافه.

عادةً ما يتم إخفاء فيروسات الباب الخلفي في برامج أو مواقع ويب شرعية وغالبًا ما يتم تثبيتها على جهاز كمبيوتر دون علم المستخدم، بمجرد التثبيت، يمكن للفيروس تمكين المهاجم من تنفيذ الأوامر وتنزيل وتثبيت برامج ضارة إضافية وسرقة المعلومات الحساسة.

طرق الحماية من هجمات الفيروسات المستتر

تثبيت برنامج مكافحة الفيروسات

الخطوة الأولى والأكثر أهمية في الحماية من هجمات الفيروسات المستترة هي تثبيت برامج مكافحة الفيروسات على جميع أجهزة الكمبيوتر والخوادم، يمكن لبرامج مكافحة الفيروسات اكتشاف البرامج الضارة وإزالتها، بما في ذلك فيروسات الباب الخلفي، تأكد من تحديث برنامج مكافحة الفيروسات بانتظام لاكتشاف الفيروسات الجديدة.

حافظ على البرنامج محدثًا

يعد تحديث البرامج أمرًا ضروريًا في الحماية من هجمات الفيروسات المستترة، تتضمن معظم تحديثات البرامج تصحيحات أمان تعمل على إصلاح الثغرات الأمنية التي يمكن للمهاجمين استغلالها، تأكد من تحديث جميع البرامج وأنظمة التشغيل بأحدث تصحيحات الأمان.

استخدم جدار الحماية

تعمل جدران الحماية كحاجز بين الشبكة الداخلية والإنترنت، يمكنهم منع الوصول غير المصرح به إلى الشبكة واكتشاف هجمات الفيروسات الخلفية ومنعها، قم بتكوين جدران الحماية لمنع حركة المرور الواردة والصادرة إلى مواقع الويب وعناوين IP الضارة المعروفة.

استخدم كلمات مرور قوية

تعد كلمات المرور الضعيفة طريقة شائعة للمهاجمين للوصول إلى النظام، تأكد من احتواء جميع حسابات المستخدمين على كلمات مرور قوية يصعب تخمينها، يجب أن تكون كلمات المرور مزيجًا من الأحرف الكبيرة والصغيرة والأرقام والرموز.

تدريب الموظفين

الموظفون هم الحلقة الأضعف في أي نظام أمان، قم بتدريبهم على التعرف على رسائل البريد الإلكتروني ومواقع الويب والمرفقات المشبوهة التي قد تحتوي على فيروسات الباب الخلفي، قم بتثقيف الموظفين بانتظام حول أفضل الممارسات الأمنية وإجراء عمليات محاكاة للتصيد الاحتيالي لاختبار وعيهم.

بيانات النسخ الاحتياطي بانتظام

نسخ احتياطي للبيانات بانتظام للحماية من فقدان البيانات من هجوم الفيروسات الخلفي، يجب تخزين النسخ الاحتياطية في مكان آمن، ويجب تشفير البيانات لمنع الوصول غير المصرح به.

تنفيذ التحكم في الوصول

تطبيق التحكم في الوصول للحد من الوصول إلى البيانات والأنظمة الحساسة، قم بتعيين مستويات مختلفة من الوصول بناءً على مسؤوليات الوظيفة للموظف، قصر امتيازات المسؤول على عدد قليل من الموظفين الموثوق بهم.

في حين أن التدابير المذكورة أعلاه يمكن أن تقلل بشكل كبير من مخاطر هجمات الفيروسات الخلفية، إلا أن هناك بعض الخطوات الإضافية التي يمكن للمؤسسات اتخاذها لتعزيز أمنها.

استخدام المصادقة الثنائية

المصادقة الثنائية هي طريقة فعالة لمنع الوصول غير المصرح به إلى الأنظمة والبيانات، يتطلب من المستخدمين تقديم شكلين من أشكال التعريف، مثل كلمة المرور ورمز الأمان. هذا يجعل من الصعب على المهاجمين الوصول إلى النظام، حتى لو حصلوا على كلمة مرور المستخدم.

تنفيذ تجزئة الشبكة

يتضمن تجزئة الشبكة تقسيم الشبكة إلى أجزاء أصغر ومعزولة للحد من انتشار فيروس الباب الخلفي، هذا يعني أنه في حالة اختراق جزء واحد من الشبكة، لا يمكن للفيروس أن ينتشر إلى أجزاء أخرى من الشبكة، يتطلب تنفيذ تجزئة الشبكة تخطيطًا دقيقًا، ولكن يمكن أن يكون وسيلة فعالة للحد من الضرر الناجم عن هجوم فيروس الباب الخلفي.

إجراء تقييمات منتظمة للضعف

يمكن أن تساعد تقييمات الثغرات الأمنية المنتظمة المنظمات على تحديد ومعالجة نقاط الضعف المحتملة في أنظمتها الأمنية، يتضمن ذلك اختبار الشبكة بحثًا عن نقاط الضعف وتحديد أي مناطق تحتاج إلى المعالجة، يجب إجراء تقييمات الضعف بإنتظام، وينبغي معالجة أي قضايا يتم تحديدها على الفور.

تنفيذ أنظمة كشف التسلل والوقاية

يمكن أن تساعد أنظمة الكشف عن التطفل والوقاية منه (IDPS) في اكتشاف هجمات الفيروسات الخلفية ومنعها. تراقب أنظمة IDPS حركة مرور الشبكة بحثًا عن علامات النشاط المشبوه ويمكنها اتخاذ إجراءات لمنع نجاح الهجمات، يتطلب تنفيذ أنظمة IDPS تكوينًا ومراقبة دقيقين، ولكن يمكن أن يكون وسيلة فعالة للحماية من هجمات الفيروسات الخلفية.

استخدم التشفير

التشفير هو وسيلة فعالة لحماية البيانات الحساسة من الوصول غير المصرح به، من خلال تشفير البيانات، يمكن للمؤسسات التأكد من أنه حتى إذا تمكن مهاجم فيروسات من الباب الخلفي من الوصول إلى البيانات، فلن يتمكنوا من قراءتها بدون مفتاح التشفير، يجب استخدام التشفير لجميع البيانات الحساسة، سواء أثناء النقل أو في حالة السكون.

في الختام، تتطلب الحماية من هجمات الفيروسات الخلفية نهجًا متعدد الطبقات يتضمن كلاً من الضوابط الفنية وتوعية المستخدم وتعليمه، من خلال تنفيذ التدابير المذكورة أعلاه، يمكن للمؤسسات أن تقلل بشكل كبير من مخاطر هجمات الفيروسات الخلفية وحماية أصولها، من المهم ملاحظة أن الأمان عملية مستمرة وتتطلب يقظة مستمرة للبقاء في طليعة التهديدات المتطورة.

خاتمة

يمكن أن تتسبب هجمات الفيروسات المستترة في إلحاق أضرار جسيمة بالبنية التحتية للمؤسسة، مما يؤدي إلى فقدان البيانات، والخسارة المالية ، والإضرار بالسمعة، تتطلب الحماية من هجمات الفيروسات الخلفية مجموعة من الضوابط الفنية، مثل برامج مكافحة الفيروسات والجدران النارية، وتوعية المستخدم وتثقيفه، من خلال تطبيق أفضل الممارسات هذه، يمكن للمؤسسات تقليل مخاطر هجمات الفيروسات الخلفية وحماية أصولها.